Identificar vulnerabilidades em redes e sistemas é imprescindível para a segurança da informação. Afinal, esses gaps facilitam a ação de cibercriminosos e prejudicam o desempenho da TI, afetando a produtividade do negócio.

Nesse sentido, a Análise de Vulnerabilidades em TI pode ser uma poderosa aliada. Além de apontar falhas de segurança, essa ferramenta ajuda a garantir o compliance voltado para o uso das tecnologias na empresa. Continue a leitura e entenda.

O que é Análise de Vulnerabilidades em TI?

Em TI, a Análise de Vulnerabilidades é o processo para identificação e classificação de brechas de segurança capazes de colocar a infraestrutura de tecnologia e os dados sensíveis da organização em risco. Para isso, os softwares fazem um “escaneamento” de cibersegurança, e detectam falhas causadas por erros de programação ou de configuração dos sistemas e por ação humana, como a execução de arquivos maliciosos, vírus ou ransomwares.

A depender do nível de maturidade de gestão da TI, a empresa consegue realizar essa análise internamente e buscar os recursos para mitigar os riscos por conta própria. Em outros casos, precisa contratar empresas especializadas, como a Prolinx, para realizar o processo com efetividade.

É sempre importante lembrar que o cibercrime evolui com rapidez. Sem atenção especializada, redes e sistemas podem acabar expostos a riscos que a TI interna ainda desconhece.

Como é feita a Análise de Vulnerabilidades

A Análise de Vulnerabilidades em TI, assim como o PenTest, é uma avaliação pontual.

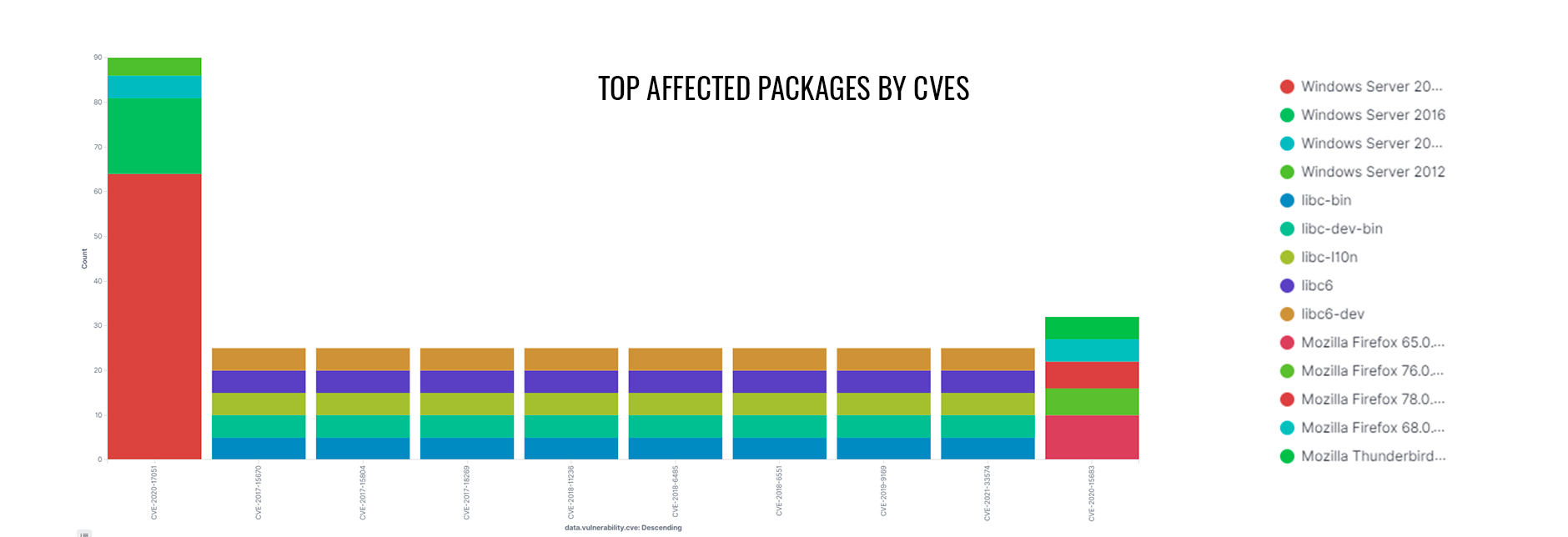

Aqui na Prolinx, nossos especialistas avaliam as informações obtidas e dão um parecer técnico para a tomada de decisão. O resultado do processo é um relatório com a lista das principais ameaças, elencadas pela gravidade ou criticidade em relação ao negócio, que possibilita aos gestores de TI identificar e elaborar soluções para as ameaças. Clique aqui se quiser saber mais sobre este serviço.

A Análise de Vulnerabilidades se ancora em processos cujos objetivos estão descritos a seguir, confira:

1. Identificar os possíveis riscos

Esse processo pode ser complexo e precisa ser bem ordenado para evitar que alguma brecha passe despercebida. Um dos caminhos é estruturar os registros de ativos, criando colunas adicionais para ameaças e vulnerabilidades.

O objetivo é criar um documento que reúna as informações necessárias para facilitar a análise, que busca entender quais as chances de um risco se concretizar. Algo que vai direcionar o plano de ações.

2. Definir políticas e o tipo de varredura a ser aplicado

Um escaneamento ou varredura da infraestrutura demanda a existência de uma política que vai direcionar a ação, ou seja, determinar como esse processo deve ser realizado.

O tipo de varredura e a tecnologia usada também devem ser definidos. Entre as possibilidades mais comuns, temos:

- Verificações de vulnerabilidade de rede;

- Varreduras de vulnerabilidade baseadas em host;

- Varreduras de vulnerabilidade sem fio;

- Varreduras de vulnerabilidade baseadas em aplicativos.

3. Configurar e realizar a varredura

À medida que o planejamento para a Análise de Vulnerabilidades avança, é preciso configurar a varredura e, então, realizá-la. A configuração considera etapas como:

- Adicionar uma lista de IPs de destino;

- Definir o intervalo de portas e protocolos;

- Definir os alvos;

- Configurar a agressividade da varredura, horário e notificações.

A depender do tipo de varredura, o processo pode levar alguns minutos ou até algumas horas.

4. Interpretar os resultados da varredura feita

Ainda, é fundamental contar com profissionais especializados para interpretar os resultados para que o processo de mitigação de danos comece, de fato, pelos pontos que apresentam mais riscos para a segurança de dados da empresa.

5. Criar ou indicar um plano de mitigação de riscos

Com base na análise de vulnerabilidades feita, é possível criar um plano para que as brechas de segurança sejam corrigidas.

Se você contratar especialistas terceirizados para analisar a infraestrutura de TI da sua organização, entenda que colocar o plano de mitigação de riscos em ação pode ser um serviço à parte.

Os benefícios da análise de vulnerabilidades

É claro que todo esse minucioso processo de análise de vulnerabilidades em TI precisa levar algum benefício para a sua empresa. A seguir, você confere os principais:

– Eficiência na identificação de brechas de segurança

O que toda empresa deseja é que sua TI atinja um nível de maturidade suficiente para atuar mais estrategicamente, ajudando a gerar resultados para o negócio.

Se uma análise de vulnerabilidades não é feita, ao invés de atender às demandas da empresa, a TI pode passar seus dias apenas corrigindo falhas, ou seja, apagando fogo.

A análise permite que eventuais brechas de segurança sejam identificadas mais rapidamente e corrigidas, evitando que problemas façam parte da rotina.

– Continuidade das operações da empresa

Quando a TI enfrenta problemas continuamente, é comum que as operações da empresa sejam afetadas, prejudicando a produtividade e as entregas.

A análise de vulnerabilidades favorece o bom funcionamento de toda infraestrutura que depende da TI, o que evita que as operações da empresa sofram interrupções.

– Mais segurança e integridade de dados

Sistemas, redes e estruturas que têm suas falhas identificadas e corrigidas conseguem assegurar a integridade de dados sensíveis, evitando perdas financeiras e outros problemas que afetem a imagem da empresa.

Em suma, a análise favorece o controle de segurança, porque elimina as brechas que poderiam ser usadas por hackers em seus ataques cada vez mais agressivos.

Prolinx é especialista em Análise e Gestão de Vulnerabilidades!

Ao invés de esperar que os problemas surjam para só então lidar com eles, o que a Análise de Vulnerabilidades oferece é a possibilidade de evitar que os problemas apareçam.

Por meio dessa solução, a Prolinx apresenta dados que confirmam as percepções dos profissionais de TI, mas vão além ao oferecer embasamento para a execução dos planos de mitigação de vulnerabilidades.

Essa ação de prevenção pode evitar dores de cabeça com a paralisação das operações, a perda de dados sensíveis e, claro, perdas financeiras também de forma mais eficiente.